AVEC CORE5, SOYEZ PARÉ FACE AU CHAOS ET AU COÛT ENGENDRÉS PAR LES RANSOMWARES

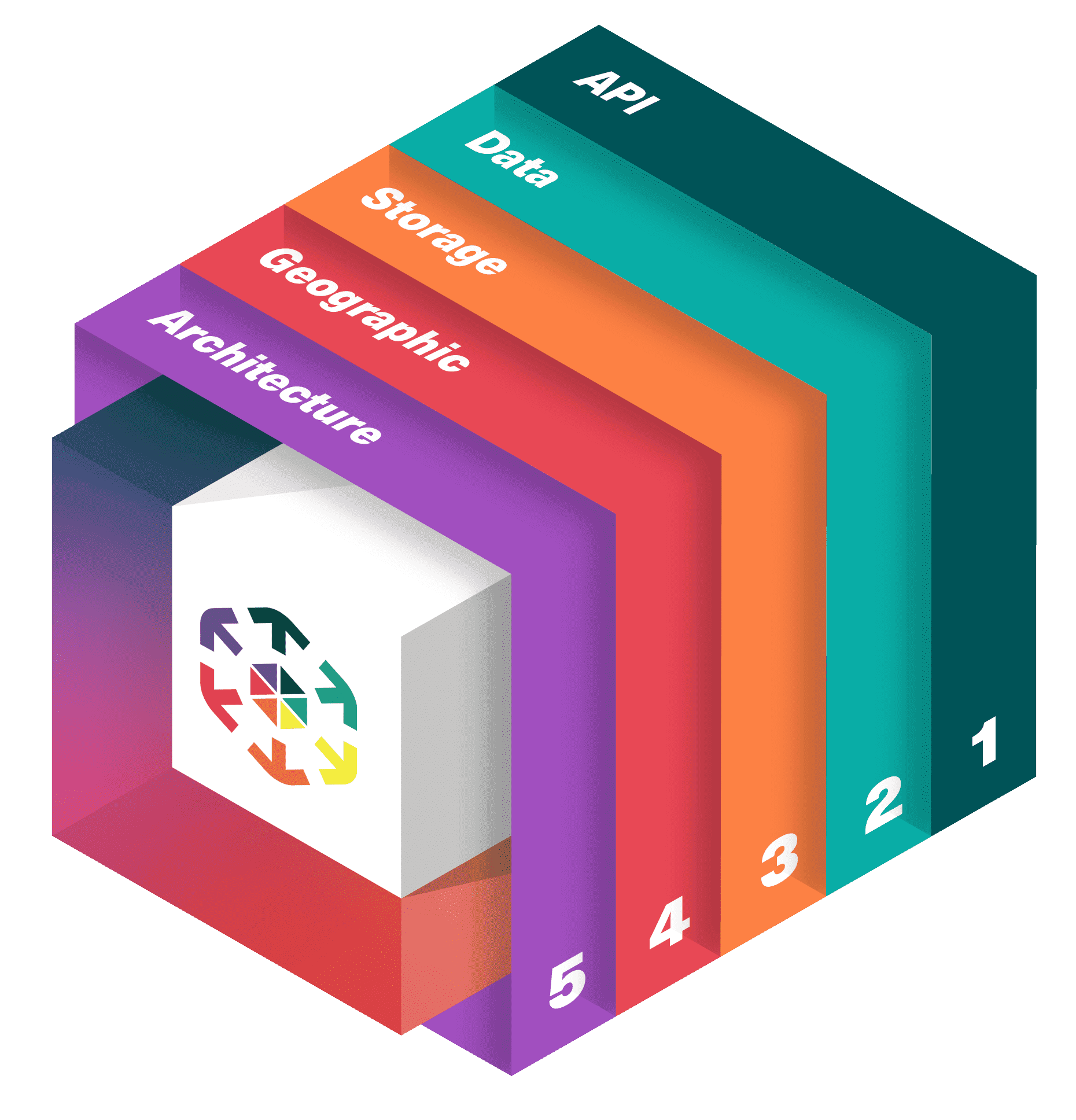

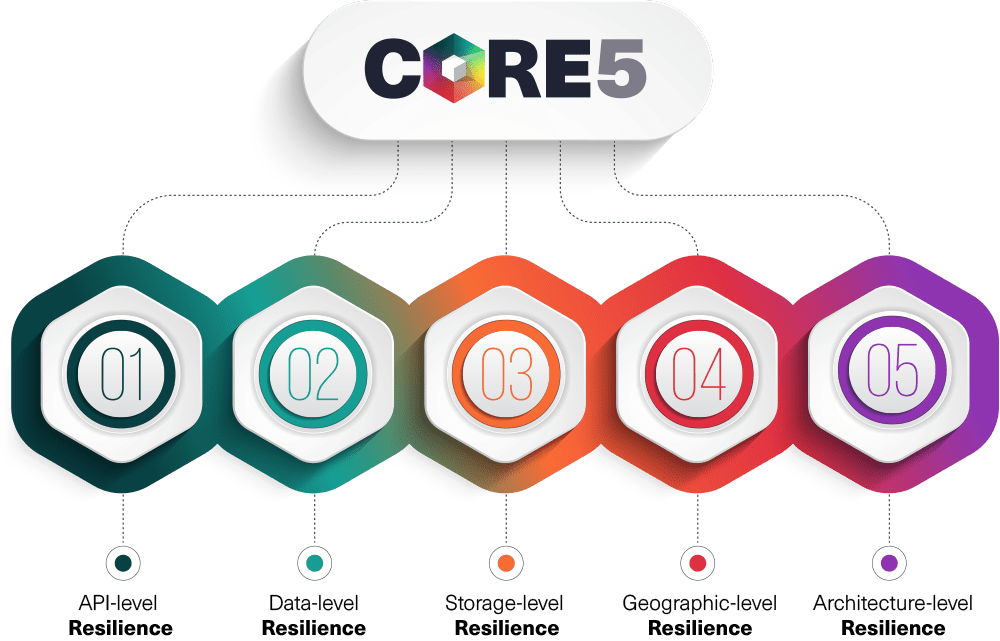

1 solution. 5 niveaux de cyber-résilience.

Seul le logiciel de stockage Scality permet une protection des données à tous les niveaux du système - de l'API à l'architecture.

La résilience est un choix. Pas les ransomwares!

Votre système de stockage actuel est peut-être immuable, mais est-il infaillible ?

L'immuabilité est devenue la pierre angulaire de la cybersécurité. Mais à l'ère des ransomwares alimentés par l'IA, elle ne suffit plus.

La grande majorité des organisations utilisent des systèmes de stockage immuables. Pourtant, le nombre de victimes payant des rançons a doublé.

%

des attaques de ransomware ciblent activement le stockage des sauvegardes

%

des responsables informatiques s'appuient sur le stockage immuable pour protéger leurs données

%

l'augmentation du nombre de victimes ayant payé une rançon au cours de l'année écoulée

Votre infrastructure de stockage doit aller au-delà de l'immutabilité pour répondre à des normes de protection plus élevées.

Chez Scality, nous avons identifié cinq niveaux critiques de garanties nécessaires pour atteindre ce niveau ambitieux de protection des données.

CORE5 est une approche révolutionnaire qui englobe non seulement la forme la plus forte d'immutabilité réelle, mais aussi des protections robustes et multicouches contre les attaques par exfiltration de données, les attaques par montée en charge des privilèges et d'autres vecteurs de menace émergents.

Faites en sorte que votre dernière ligne de défense soit la meilleure.

Une nouvelle ère de ransomware exige une nouvelle norme de cyber-résilience : CORE5.

Résilience au niveau de l'API

L'immutabilité mise en œuvre au niveau de l'API constitue un puissant moyen de défense contre les attaques de ransomware en garantissant que les sauvegardes sont immuables dès leur création.

La prise en charge par Scality des API de verrouillage objet S3 (object lock) garantit que les sauvegardes sont instantanément immuables. Cette approche débloque également un degré de flexibilité et de contrôle granulaire ultrafin qui n'est tout simplement pas réalisable dans les solutions de stockage traditionnelles.

Garantir que les données restent immuables sur des périodes spécifiques, conformément aux règles d'échanges commerciaux et aux mandats réglementaires :

- Les politiques de conservation configurables vous permettent de personnaliser la durée pendant laquelle vos données restent totalement immuables, qu'il s'agisse de jours, d'années ou d'une durée indéterminée.

- Le mode de conformité offre une protection supplémentaire, car il empêche même le super administrateur du système de modifier les configurations d'immuabilité.

Ce degré de personnalisation est avantageux pour toutes les entreprises et absolument essentiel pour les secteurs traitant des données sensibles, tels que la santé et la finance, où le respect de réglementations strictes est primordial.

Résilience au niveau des données

Plusieurs couches de mesures de sécurité au niveau des données sont utilisées pour empêcher les pirates d'accéder aux données stockées et de les exfiltrer.

Pour éviter l'espionnage de vos données les plus sensibles, Scality s'appuie sur un ensemble complet de mesures de protection au niveau des données :

- L'authentification compatible avec AWS et les fonctions IAM de type AWS offrent un contrôle d'accès permettant aux entreprises de définir et d'appliquer des politiques régissant l'accès des utilisateurs aux ressources de données. Ainsi, seuls les utilisateurs autorisés disposant des permissions appropriées peuvent accéder aux données sensibles, ce qui réduit le risque d'exfiltration des données par des acteurs non autorisés.

- L'architecture "zero trust" (ZTA) limite les accès malveillants en appliquant une approche "0 confiance, 100% vérification" à l'authentification des utilisateurs - les utilisateurs et les appareils ne sont pas fiables par défaut, même s'ils sont connectés à un réseau autorisé ou s'ils ont été vérifiés au préalable.

- La terminaison HTTPS/TLS sécurisée des points d'extrémité S3 et des règles de pare-feu empêche l'interception et l'espionnage au niveau du câble, ce qui garantit la confidentialité et l'intégrité des données pendant le transit.

- Le cryptage AES 256 bits des données au repos garantit que même en cas d'accès non autorisé, les données restent incompréhensibles et inutilisables pour le pirate sans les clés de décryptage appropriées.

Résilience au niveau du stockage

Des techniques d'encodage avancées sont utilisées pour empêcher la destruction ou l'exfiltration des sauvegardes en rendant les données stockées indéchiffrables pour les attaquants, même ceux qui utilisent des privilèges d'accès volés pour contourner les protections de niveau supérieur.

Pour assurer une résilience prospective contre les menaces ciblant la couche de stockage, Scality :

- Met en œuvre la technologie de codage par effacement distribué, qui protège les données en les fragmentant en "morceaux" plus petits, en les élargissant et en les codant avec des données redondantes, puis en dispersant intelligemment ces morceaux sur tous les disques durs du système.

- Va au-delà de la norme industrielle en sauvegardant les données de localisation de ces fragments de donnée dans un référentiel sécurisé et renforcé, avec ses propres contrôles d'authentification et d'accès distincts et non partagés. En refusant aux pirates l'accès à l'emplacement de chaque fragement de donnée stocké, toutes les données obtenues sont rendues indéchiffrables et sans valeur.

- Utilise un encodage redondant, permettant la reconstruction complète de toute donnée corrompue ou perdue lors d'une attaque, même si plusieurs disques ou un serveur entier sont physiquement détruits.

Résilience au niveau géographique

Des copies de données multisites simples et abordables permettent d'éviter la perte de données même si un centre de données entier est visé par une attaque.

Pour atténuer les risques liés au stockage sur un seul site, la plateforme Scality est conçue pour rendre la redondance géographique sur plusieurs sites simple, pratique et abordable. La réplication multi-sites permet une mise en miroir facile des données vers des cibles ARTESCA distantes dans d'autres centres de données, ou vers des cibles de stockage cloud dans AWS, Azure, Google, ainsi qu'un nombre croissant de fournisseurs de services nationaux.

Déploiements multi-sites : Scality peut être facilement déployé et géré à distance, pour les applications de sauvegarde qui gèrent leurs propres copies et niveaux multiples.

De plus, RING peut être déployé dans une configuration synchronisée et multi-sites, ce qui permet de faire face à la perte temporaire ou permanente d'un site en raison de problèmes de réseau ou d'alimentation ou d'un incendie ou d'une inondation.

Les contrôles IAM spécifiques aux sites rendent l'accès aux sites distants plus difficile pour les acteurs ayant accès au premier site, créant ainsi plusieurs "domaines de sécurité" qu'un pirate devrait traverser pour accéder à toutes les instances des données.

Résilience au niveau de l'architecture

Une architecture centrale intrinsèquement immuable garantit que les données sont toujours préservées dans leur forme originale - une fois stockées, même si un pirate obtient les privilèges d'accès nécessaires pour contourner l'immuabilité au niveau de l'API.

Scality est conçuE pour offrir la meilleure protection possible contre les ransomwares, jusqu'à la façon dont son architecture centrale gère les écritures de données sur le disque :

- Lorsqu'une application émet une commande demandant l'écrasement de données, l'architecture intrinsèquement immuable de Scality met en œuvre cette demande comme une écriture d'un nouvel "objet" tout en conservant un enregistrement de l'emplacement des données originales, non modifiées.

- De même, les demandes de suppression de données créent un marqueur logique pour l'événement, laissant les données originales intactes.

- L'authentification multifactorielle (MFA), qui contrôle l'accès de l'administrateur à la gestion du système, protège contre les attaques par mot de passe et renforce encore la sécurité.

- L'application facultative du contrôle d'accès obligatoire limite les privilèges de l'administrateur et empêche tout accès non autorisé.

Découvrez nos solutions

Scality RING

Stockage fichiers et objets flexible et évolutif

Scality ARTESCA

Stockage objets S3 simple et sécurisé

Backup/Sauvegarde

Cyber résilience, immuabilité des données et efficacité

![]()

Trouver un revendeur

Trouver un partenaire local

![]()

Réserver une démo

Réserver une présentation personnalisée

![]()

Formulaire de contact

Contactez notre équipe d'experts